Virtual Private Network (VPN)

Virtual Private Network (VPN) adalah sebuah layanan yang memungkinkan akses ke sumberdaya yang ada di jaringan ITB dari luar jaringan ITB melalui Internet, misalnya dari tempat tinggal, warnet, dan tempat lainnya.Ada dua cara menggunakan VPN, yaitu dengan Web VPN atau OpenVPN. Untuk dapat menggunakan layanan VPN, anda harus memiliki INA untuk autentikasi akses ke jaringan ITB.

WebVPN

WebVPN terutama digunakan untuk mengakses website, ftp, dan aplikasi-aplikasi berbasis web yang ditampilkan menggunakan browser. Langkah-langkah menggunakan web VPN adalah sebagai berikut:

- Pada browser anda, buka halaman http://vpn.itb.ac.id/webvpn

- Masukkan username dan password INA pada form autentikasi

- pada halaman webvpn, ketikkan link/url yang akan diakses, lalu klik tombol Go

- halaman web akan ditampilkan di browser, dan di bagian atas browser akan tetap ditampilkan form isian link/url yang bisa anda gunakan untuk membuka link/url lain yang ada di jaringan ITB.

OpenVPN dapat digunakan untuk mengakses sumberdaya TIK yang lebih luas, tidak hanya yang ditampilkan melalui browser. Misalnya menggunakan aplikasi FTP client (seperti Total Commander) untuk proses transfer file, Remote Desktop ke komputer yang ada di jaringan ITB, dan sebagainya.

Berikut ini langkah-langkah untuk dapat menggunakan OpenVPN:

- Download installer OpenVPN dari http://vpn.itb.ac.id dari menu OpenVPN. Pilih installer yang sesuai dengan Sistem Operasi yang anda gunakan.

- Install OpenVPN di Laptop atau Desktop, sesuai panduan yang ada di website http://vpn.itb.ac.id.

- Untuk menggunakan aplikasi OpenVPN yang sudah terinstall, buka aplikasi OpenVPN, lalu pilih sambungan ke ITB.

- Masukkan username dan password INA anda, jika proses autentikasi berhasil maka anda akan diberi IP Address dan bisa mengakses sumber daya TIK yang ada di jaringan ITB seperti anda berada di jaringan ITB.

- Kemampuan membentuk jaringan LAN yang tidak di batasi tempat dan waktu, karena koneksitasnya dilakukan via internet. Koneksi internet apapun dapat digunakan seperti Dial-Up, ADSL, Cable Modem, WIFI, 3G, CDMA Net, GPRS,& . sistem PVN ini paling tepat digunakan untuk penggunaan suatu database terpusat untuk mengkomunikasikan antara server dan client via internet seperti Aplikasi Perdagangan, Purchase, P.O.S, Accounting, Cashir, Billing system, General Ledger, DLL

- Tidak ada ketergantungan terhadap keharusan memiliki IP Publik yang berharga mahal. Cukup menggunakan IP dynamic saja dengan kata lain asal PC anda bisa berinternet .

- anda bisa ngeprint dari rumah kekantor anda via internet

- anda bisa melakukan transfer data atau remote view untuk mengendalikan komputer dirumah/kantor anda dimana saja

- Tidak membutuhkan Peralatan/hardware tambahan yang berfungsi sebagai IP forwarder/Port Forwader yang menambah investasi anda.

- Dimanapun anda berada seperti anda sedang berada di warnet ataupun saat anda traveling di luar negeri, dapat melakukan koneksitas dengan PC dikantor anda misalnya dengan memanfaatkan software yang bekerja dijaringan LAN seperti Citrix, Windows Terminal Server 2003, VNC, Radmin, VOIP, DLL

- Dengan menggunakan software yang bekerja dijaringan LAN anda dapat melakukan pertukaran data secara langsung, Printing , Remote View, Mengatur administrasi PC anda, yang kesemua itu dapat dilakukan dimanapun anda berada selama anda bisa terhubung ke internet

- Dapat mengakses akses yang diblok

- Berselancar dengan aman ketika di akses internet publik / hotspot

- Jika perusahaan ingin mengoptimalkan biaya untuk membangun jaringan mereka yang luas. Oleh karena itu VPN dapat digunakan sebagai teknologi alternatif untuk menghubungkan jaringan lokal yang luas dengan biaya yang relatif kecil, karena transmisi data teknologi VPN menggunakan media jaringan public yang sudah ada.

- jangkauan jaringan lokal yang dimiliki suatu perusahaan akan menjadi luas, sehingga perusahaan dapat mengembangkan bisnisnya di daerah lain. Waktu yang dibutuhkan untuk menghubungkan jaringan lokal ke tempat lain juga semakin cepat, karena proses instalasi infrastruktur jaringan dilakukan dari perusahaan / kantor cabang yang baru dengan ISP terdekat di daerahnya. penggunaan VPN secara tidak langsung akan meningkatkan efektivitas dan efisiensi kerja.

- penggunaaan VPN dapat mengurangi biaya operasional bila dibandingkan dengan penggunaan leased line sebagai cara tradisional untuk mengimplementasikan WAN.

- VPN dapat mengurangi biaya pembuatan jaringan karena tidak membutuhkan kabel (leased line) yang panjang. Penggunaan kabel yang panjang akan membutuhkan biaya produksi yang sangat besar. Semakin jauh jarak yang diinginkan, semakin meningkat pula biaya produksinya.

- VPN menggunakan internet sebagai media komunikasinya. Perusahaan hanya membutuhkan biaya dalam jumlah yang relatif kecil untuk menghubungkan perusahaan tersebut dengan pihak ISP (internet service provider) terdekat.

- penggunaan VPN akan meningkatkan skalabilitas.

- VPN memberi kemudahan untuk diakses dari mana saja, karena VPN terhubung ke internet. Sehingga pegawai yang mobile dapat mengakses jaringan khusus perusahaan di manapun dia berada. Selama dia bisa mendapatkan akses ke internet ke ISP terdekat, pegawai tersebut tetap dapat melakukan koneksi dengan jaringan khusus perusahaan

Contoh Kasus Aplikasi VPN dengan Mikrotik

Ada banyak jenis VPN yang bisa digunakan

di Mikrotik diantaranya : PPP, L2TP, PPTP, OVPN, PPPoE dan EOIP. Secara

umum semua mempunyai fungsi yang sama yaitu membuat Tunnel (terowongan

/VPN) antara 2 tempat atau lebih melalui jaringan publik (internet).

Atau bagaimana mengakses Remote site secara lokal dan aman. Namun dalam

aplikasinya berbagai jenis VPN tersebut perlu dipilih dan disesuaikan

dengan Topologi jaringan yang ada. Ada beberapa contoh aplikasi VPN.

VPN memang menarik, awlanya saya juga

bingung bagaimana Aplikasi VPN keraea saat itu memang belum perlu.

Tetapi seiring dengan perkembangan dan pekerjaan yang menuntut harus

mengelola Sistem yang lokasinya di Remote (Jauh). Sistem-sistem jauh

tersebuh “harus” dibuat Lokal seakan dekat dengan kita. Saya terpaksa

“belajar” VPN, sekarang juga masih belajar. Ada banyak kasus yang bisa

dikerjakan dengan VPN, antara lain sebagai berikut :

Kasus pertama : Misalkan kita ingin

mengakses PC IP Private (Lokal) yang berada di Kantor dari Rumah dan

kita menggunakan Koneksi internet yang berdeda/sama. IP Private di

kantor terhubung dengan Router Mikrotik yang mempunyai IP Publik Statis.

IP kita dirumah IP yang dinamis. Secara mudah kita bisa mengguanakn PPTP Server

disisi Router kantor dan PPTP Klient di PC kita. Setelah terkoneksi

kita bisa browsing /File Sharing / Print sharing dari Rumah ke Kantor.

Dengan mudah IP Private (di bawah Router yang kita jadikan VPN server)

diakases.

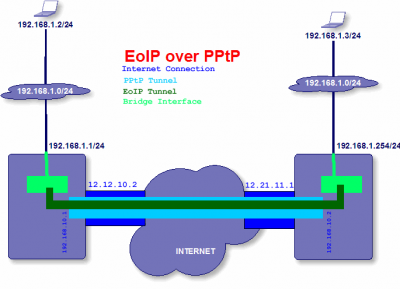

Kasus kedua : Misalkan ada 2 buah tempat

yang terpisah (Tempat A dan B) dimana tiap tempat mempunyai Banyak

Komputer. Kedua tempat mempunyai Router Mikrotik dengan IP Publik Statis

atau kedua IP Router bisa saling PING. Semua PC di A bisa terhubung

secara lokal ke semua PC dibawah Router B. Kasus ini bisa diselesaikan

antara lain dengan EoIP dan Bridging dikedua sisi Router. Atau bisa juga dengan IPIP dan Bridging.

Kasus ketiga : Mirip dengan kasus kedua,

namun hanya 1 Router saja yang mempunyai IP publik. Router yang lain IP

Dinamis. Kasus ini bisa digunakan gabungan PPTP dan EOIP (EoIP berjalan

setalah kedua Router terhubung dengan PPTP). Ada ilustrasi untuk kasus

ini dalam gambar berikut :

Jalur Biru Tua adalah Internet yang

sudah ada, selajutnay kita bangun VPN dengan PPtP (Warna Biru Muda) dan

warna Hijau adalah VPN dengan EoIP yang di kombinasikan denan Bridge di

kedua Sisi Router.

Kasus keempat : Kedua tempat tidak

mempunyai IP Publik Statis. Dalam hal ini anda memerlukan pihak ketiga

yang bisa memberikan layanan VPN kepada Anda.

asalah

yang harus dihadapi. Sebuah email dapat saja “ditangkap” (intercept) di

tengah jalan, diubah isinya (altered, tampered, modified), kemudian

diterukan ke alamat yang dituju. Dengan kata lain, integritas dari

informasi sudah tidak terjaga. Penggunaan enkripsi dan digital

signature, misalnya dapat mengatasi masalah ini.

asalah

yang harus dihadapi. Sebuah email dapat saja “ditangkap” (intercept) di

tengah jalan, diubah isinya (altered, tampered, modified), kemudian

diterukan ke alamat yang dituju. Dengan kata lain, integritas dari

informasi sudah tidak terjaga. Penggunaan enkripsi dan digital

signature, misalnya dapat mengatasi masalah ini. Aspek

ini berhubungan dengan metoda untuk menyatakan bahwa informasi

betul-betul asli, orang yang mengakses atau memberikan informasi adalah

betul-betul orang yang dimaksud, atau server yang kita hubungi adalah

betul-betul server yang asli.

Aspek

ini berhubungan dengan metoda untuk menyatakan bahwa informasi

betul-betul asli, orang yang mengakses atau memberikan informasi adalah

betul-betul orang yang dimaksud, atau server yang kita hubungi adalah

betul-betul server yang asli.